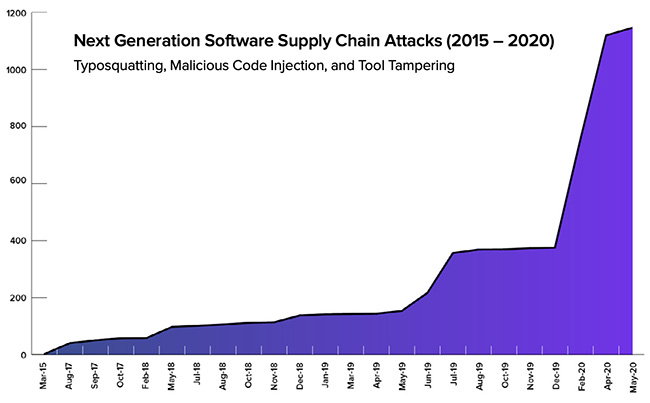

旨在积极渗透开源软件供应链的下一代网络攻击已激增430%。

下一代软件供应链攻击的兴起

根据该报告,从2019年7月到2020年5月,共记录了929次下一代软件供应链攻击。相比之下,在2015年2月至2019年6月的这四年中,共记录了216起此类攻击。

“下一代”和“传统”软件供应链攻击之间的区别很简单但很重要:像章鱼扫描仪和“电子本地通知”之类的下一代攻击是战略性的,涉及不良行为者故意针对并暗中损害“上游”开源项目,因此当它们不可避免地“下游”流入野外时,他们可以随后利用漏洞。

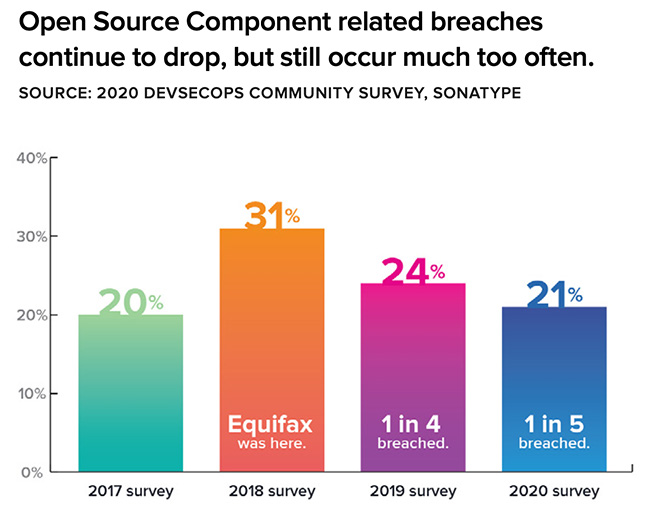

相反,诸如Equifax之类的遗留软件供应链攻击是战术性的,涉及不良行为者等待新的零日漏洞被公开披露,然后竞相利用,以在其他人补救之前进行利用。

Sonatype首席执行官Wayne Jackson表示:“在2017年臭名昭著的Equifax违规事件之后,企业大幅增加了投资,以防止对开源软件供应链的类似攻击。”

“我们的研究表明,商业工程团队应对新的零日漏洞的能力正在提高。因此,当对手将活动转移到“上游”时,下一代供应链攻击增加了430%,这就不足为奇了,因为攻击者可以感染单个开源组件,并有可能在“下游”分布进行战略性和秘密利用。”

响应传统软件供应链攻击时,速度仍然至关重要

根据该报告,企业软件开发团队对开源软件组件中漏洞的响应时间有所不同:

研究人员发现,并非所有组织都优先考虑改进风险管理实践,而牺牲了开发人员的生产力。今年的报告显示,高性能的开发团队在检测和修复开源漏洞方面的速度提高了26倍,并且部署更改代码的频率比同行快15倍。

高绩效者还包括:

其他发现

“我们发现高性能人员能够同时实现安全性和生产力目标,” DevOps研究人员,《The Unicorn Project》的作者Gene Kim说。“获得对如何实现此目标的原则和实践以及它们可衡量的结果的更好理解,真是太好了。”

“找到如此多的证据表明,在安全性和生产力之间进行如此广泛讨论的权衡确实是错误的二分法,这真是令人激动。有了正确的文化,工作流和工具开发团队,就可以实现出色的安全性和合规性结果,并达到业界领先的生产力,” Galois首席科学家兼MuseDev首席执行官Stephen Magill博士说。