网络安全研究人员今天发现了针对叙利亚和土耳其库尔德人社区的水坑攻击的新细节,以进行监视和情报渗透。网络安全公司Bitdefender 在与《黑客新闻》(Hacker News)分享的一份报告中说,

该行动背后的高级持续威胁被称为StrongPity,已经用新策略进行了重组,以控制受感染的计算机。

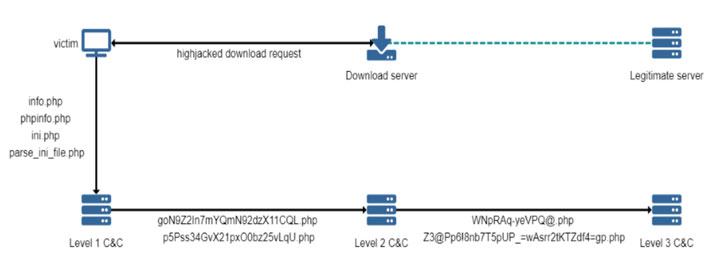

“ APT小组使用水坑策略选择性地感染受害者,并部署三层C&C基础设施以阻止法医调查,从而利用Trojanized常用工具,例如存档器,文件恢复应用程序,远程连接应用程序,实用程序,甚至是安全软件,涵盖了可能针对目标受害者的各种选择。”研究人员说。

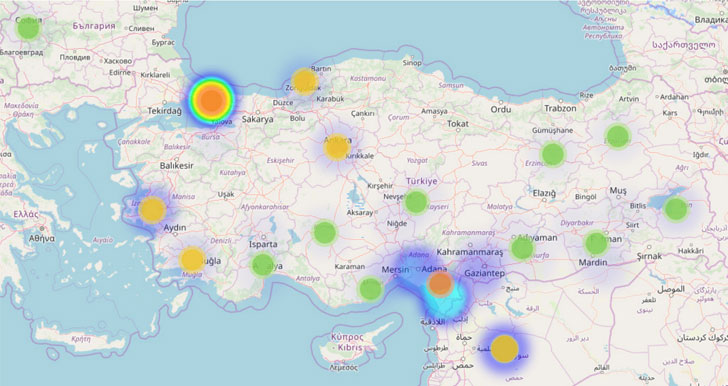

该活动中使用的经过分析的恶意软件样本的时间戳与去年10月土耳其对叙利亚东北部的进攻(代号“和平之春”)相吻合,Bitdefender表示,攻击可能是出于政治动机。

在对比利时和意大利的用户进行攻击后, StrongPity(或Promethium)于2016年10月首次公开报道,该用户使用水坑提供恶意版本的WinRAR和TrueCrypt文件加密软件。

从那以后,APT已链接到2018年的一项行动,该行动滥用TürkTelekom的网络将土耳其和叙利亚的数百名用户重定向到恶意的StrongPity版本的正版软件。

因此,当目标用户尝试在官方网站上下载合法应用程序时,就会进行水坑攻击或HTTP重定向,以破坏系统。

去年7月,AT&T外星人实验室发现了一个新的间谍软件活动的证据,该活动利用特洛伊木马版的WinBox路由器管理软件和WinRAR文件存档器来安装StrongPity并与对手的基础结构进行通信。

Bitdefender识别出的新攻击方法保持不变:利用本地化的软件集合体和共享器上托管的篡改安装程序(包括McAfee Security Scan Plus,Recuva,TeamViewer,WhatsApp和Piriform的CCleaner),使用预定义的IP列表将土耳其和叙利亚的受害者作为目标。

研究人员说:“有趣的是,所有与受污染应用程序有关的调查文件似乎都是在星期一至星期五正常的9至6个UTC + 2工作时间内进行编译的。” “这加强了StrongPity可以成为赞助和组织有偿开发项目的付费团队的想法。”

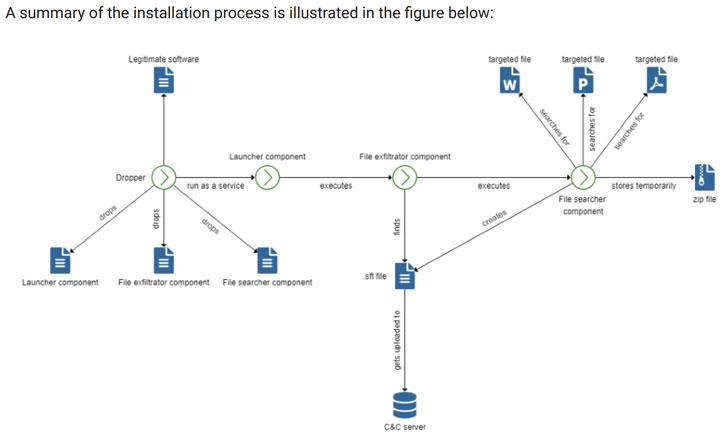

一旦下载并执行了恶意软件删除程序,便安装了后门程序,该后门程序将与命令和控制服务器建立通信以进行文件泄露以及用于检索要执行的命令。

它还在受害者的计算机上部署了一个“文件搜索器”组件,该组件循环遍历每个驱动器,并查找具有特定扩展名的文件(例如Microsoft Office文档),并以ZIP存档的形式进行泄漏。

然后,将该ZIP文件拆分为多个隐藏的“ .sft”加密文件,发送给C&C服务器,最后从磁盘上删除以涵盖渗透的所有痕迹。

尽管叙利亚和土耳其可能会成为其反复攻击的目标,但StrongPity背后的威胁行动者似乎正在使用受污染的Firefox,VPNpro,DriverPack和5kPlayer扩大其受害者范围,以感染哥伦比亚,印度,加拿大和越南的用户。

思科Talos研究人员昨天将 其称为StrongPity3,描述了一个不断发展的恶意软件工具箱,该工具箱使用名为“ winprint32.exe”的模块启动文档搜索并传输收集的文件。此外,假冒的Firefox安装程序还会在删除恶意软件之前检查是否已安装ESET或BitDefender防病毒软件。

研究人员说:“这些特征可以解释为这种威胁行为者实际上可以成为企业雇用服务的一部分的迹象。” “我们相信,由于每款恶意软件的相似性极为相似,但可以跨不同的目标使用,但需稍作改动,因此,它具有专业打包解决方案的特点。”